Basis-Absicherung im Heimnetz

Auch private IT-Infrastrukturen benötigen eine angemessene Absicherung. Die empfohlenen Maßnahmen der Basis-Absicherung aus dem IT-Grundschutz des Bundesamtes für Sicherheit in der Informationstechnik (BSI) lassen sich dabei effizient und praxisnah auch für Heimnetze einsetzen.

Der private Betrieb von Heimnetzen und öffentlich erreichbaren Web-Diensten ist mehr als ein technisches Hobby: es schafft Transparenz über die eigene Infrastruktur, stärkt die Datenhoheit und reduziert die Abhängigkeit von externen Plattformen und proprietären Cloud-Diensten.

Orientierung bieten empfohlene technische Schutzmaßnahmen des BSI. Die folgende Übersicht fasst exemplarische Schritte für eine private IT-Infrastruktur entlang der Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit zusammen.

| Schutzziel | Schutzmaßnahme | Technik |

|---|---|---|

| 🔐 Vertraulichkeit | 🧱 Isolation | 🔒 WireGuard |

| 🧩 Integrität | 🚦 Filterung | 🛡️ Fail2Ban |

| ♻️ Verfügbarkeit | 📈 Monitoring | 📊 Prometheus |

Der Schutzbedarf einer privat betriebenen Infrastruktur kann in allen drei Schutzzielen als normal eingestuft werden. Rechtliche, finanzielle und personelle Auswirkungen von Sicherheitsvorfällen sollten begrenzt sein. Entsprechend ist die Basis-Absicherung aus dem IT-Grundschutz und darin empfohlene technische Maßnahmen für die Schutzmaßnahmen mehr als ausreichend. Dieser werden in den folgenden drei Abschnitten näher erläutert.

Vertraulichkeit durch Isolation mit WireGuard

Vertraulichkeit bezeichnet den Schutz von Informationen und Systemen vor unbefugtem Zugriff. Sie setzt voraus, dass nur autorisierte Entitäten Daten einsehen oder Verwaltungsfunktionen ausführen können.

In einer privaten IT-Infrastruktur erfordert dies eine klare Trennung öffentlich erreichbarer Dienste von internen Systemen. Exponiert werden ausschließlich definierte Anwendungen. Management-Oberflächen, interne APIs und Wartungszugänge bleiben vom externen Netz isoliert. Der Zugang zum internen Bereich erfolgt über ein privates Netzwerk, beispielsweise mittels WireGuard. Verbindungen werden erst nach kryptografischer Authentifizierung zugelassen. Ohne gültigen Schlüssel sind Verwaltungsports, Login-Schnittstellen und interne Dienste nicht erreichbar.

Vertraulichkeit beschränkt sich also nicht auf Transportverschlüsselung. Entscheidend ist die strukturelle Isolation sicherheitskritischer Komponenten. Zugriffe erfolgen ausschließlich über definierte und autorisierte Schnittstellen.

Integrität durch Filterung mit Fail2Ban

Integrität bedeutet, dass Systeme und Daten in einem korrekten und unverfälschten Zustand bleiben. Angriffsversuche sollen frühzeitig erkannt und automatisiert unterbunden werden, bevor sie Anwendungen oder Daten beeinträchtigen.

Fail2Ban ist ein regelbasiertes Intrusion-Prevention-System, das Server-Logs analysiert und bei wiederholt auffälligen Zugriffen IP-Adressen temporär sperrt. Die Bewertung erfolgt anhand definierter Muster, unter anderem auf Basis von HTTP-Statuscodes und Zugriffshäufigkeiten.

Bestimmte HTTP-Statuscodes können dabei als technische Indikatoren für fehlgeschlagene oder abgewehrte Angriffsversuche interpretiert werden. Sie signalisieren auffällige Interaktionen zwischen Client und Server und ermöglichen eine automatisierte Reaktion. Technisch erfolgreiche Antworten hingegen liefern keinen unmittelbaren Hinweis auf einen Angriff und erfordern eine kontextuelle Bewertung durch Monitoring und Anomalieerkennung.

Die nachfolgende Übersicht ordnet sicherheitsrelevante Anfragen mögliche Angriffsvektoren sowie geeignete Schutzmaßnahmen zu:

| 🚦HTTP-Code | 📄Status | 🎯Angriffsvektoren | 🛡️Schutzmaßnahmen |

|---|---|---|---|

| 🔴 403 | Forbidden | Path Traversal, Privilege Escalation | Filterung, Monitoring |

| 🔴 401 | Unauthorized | Brute-Force, Credential Stuffing | Filterung, Monitoring |

| 🔴 429 | Too Many Requests | DoS, Aggressive Web Scraping | Monitoring, Filterung |

| 🟡 405 | Method Not Allowed | Manipulation, Cross-Site-Scripting | Filterung |

| 🟡 404 | Not Found | Directory Scanning, Vulnerability Probing | Filterung |

| 🟡 301 | Moved Permanently | Footprinting, Misconfiguration, Open Redirect | Monitoring |

🔴 Kritische Meldungen weisen auf konkrete Angriffsversuche gegen Integrität oder Vertraulichkeit hin. Dazu gehören Path-Traversal-Angriffe mit dem Ziel, auf nicht vorgesehene Dateien zuzugreifen, versuchte Rechteausweitungen, um administrative Zugriffsrechte zu erlangen, Brute-Force-Angriffe durch massenhaftes Durchprobieren von Zugangsdaten, Credential Stuffing mit zuvor geleakten Anmeldedaten, Denial-of-Service-Angriffe (DoS) zur gezielten Überlastung von Diensten sowie aggressives Web Scraping, bei dem Inhalte automatisiert und in hoher Frequenz abgegriffen werden.

🟡 Warnmeldungen betreffen sicherheitsrelevante Prüf- und Manipulationsversuche. Dazu zählen manipulierte HTTP-Methoden, Cross-Site-Scripting (XSS) zur Code-Injektion, Verzeichnis-Scanning zur Pfaderkennung, automatisierte Schwachstellensuche, Footprinting zur Informationsgewinnung sowie Open-Redirect-Versuche zur missbräuchlichen Weiterleitung auf externe Ziele. Diese Aktivitäten bedeuten nicht zwangsläufig eine erfolgreiche Kompromittierung, weisen jedoch auf aktive Aufklärung oder Angriffsvorbereitung hin.

🟢 Formal erfolgreiche Zugriffe sind technisch unauffällig, können jedoch missbräuchlich sein. Datenabfluss innerhalb legitimer Sitzungen oder die Nutzung gültiger Zugangsdaten lassen sich nicht über Statuscodes identifizieren, sondern nur über Anomalieerkennung — etwa durch ungewöhnliche Datenvolumina oder atypisches Nutzerverhalten.

Verfügbarkeit durch Monitoring mit Prometheus

Verfügbarkeit bedeutet, dass Dienste und Daten bereitstehen, wenn sie benötigt werden. Sie ist messbar über Uptime, Latenz, sowie Fehlerrate und setzt eine kontinuierliche Zustandsüberwachung voraus.

Monitoring dient der systematischen Erfassung, Speicherung und Auswertung von Metriken. Es ermöglicht Transparenz über den Zustand verteilter Systeme und bildet die Grundlage für Fehlererkennung, Kapazitätsplanung und Trendanalysen.

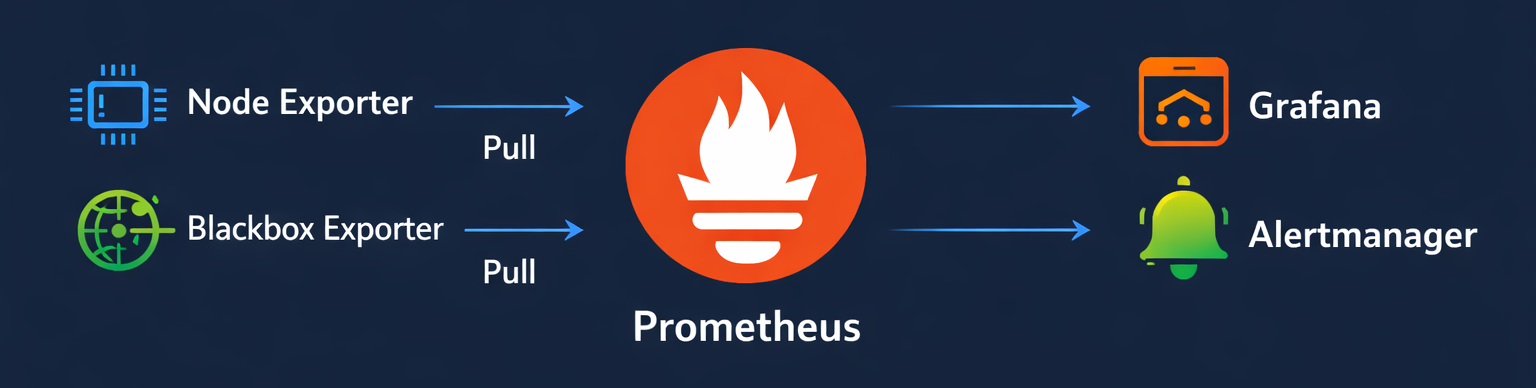

Das zentrale Element der Architektur ist Prometheus. Es sammelt Metriken aktiv per Pull-Verfahren von definierten Hosts, bzw. den Targets. Bleibt eine Antwort aus, wird dies selbst als Zustand erfasst. Dadurch lassen sich sowohl funktionale Fehler als auch Nichterreichbarkeit eindeutig erkennen.

Die Datenerhebung erfolgt über die Node Exporter. Jeder Node Exporter stellt Metriken wie CPU-Auslastung, Speicherverbrauch und I/O-Statistiken bereit und wird auf den jeweiligen Hosts betrieben.

Der Blackbox Exporter prüft externe Erreichbarkeit von Diensten und misst Parameter wie Antwortzeit oder Statuscodes. Er bewertet damit die tatsächliche Service-Exponierung aus Netzwerksicht. Auch der Blackbox Exporter ist auch ein separater Dienst wird aber typischerweise auf dem Monitoring-Host betrieben.

Der Alertmanager verarbeitet von Prometheus erzeugte Alerts, gruppiert und filtert sie und steuert deren Weiterleitung an definierte Empfänger. Grafana visualisiert die gespeicherten Zeitreihendaten in Dashboards und ermöglicht explorative Analyse, Korrelation von Metriken sowie historische Auswertung.

Das Zusammenspiel aller vorgestellten Techniken zur Umsetzung einer stabilem Verfügbarkeit zeigt die nachfolgende Tabelle im Überblick.

| Komponente | Fokus & Aufgabe | Relevanz für Uptime |

|---|---|---|

| 🧠 Prometheus | Zentrale Metrik-Datenbank | Datenbasis für Analyse |

| 🕵️ Node Exporter | Host- & Hardware-Status | Schutz vor Ressourcen-Limit |

| 🌐 Blackbox Exporter | Externer Erreichbarkeits-Check | Verifizierung der Uptime |

| 🚨 Alertmanager | Intelligente Alarmierung | Minimierung der Reaktionszeit |

| 📊 Grafana | Dashboard & Visualisierung | Schnelle Lagebeurteilung |